SOC 101 - Eine kurze Einführung zu Security Operation Centers

Die Anzahl der monatlich gemeldeten Cyber-Angriffe auf Behörden, Institutionen und Unternehmen zieht rasant an. Dieser Aufwärtstrend zeichnet sich nicht erst seit dem Beginn der russischen Offensive gegen die Ukraine ab, sondern ist ein Ergebnis immer professioneller werdender Hackergruppen. So entwickelte sich in den vergangenen Jahren ein immer profitablerer Geschäftszweig für Cyber-Kriminelle. Dabei setzen die Angreifer vermehrt auf Erpressung, bis hin zur kompletten Lahmlegung der IT-Systeme der Opfer. Was Unternehmen dagegen tun und wie sie sich schützen können, möchte ich Ihnen in diesem Blogeintrag näherbringen.

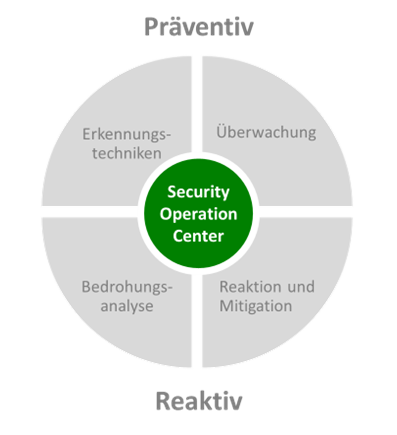

Eine Lösung, wie sich Unternehmen gegen schadhafte Cyber-Angriffe schützen können ist durch die Nutzung eins Security Operation Centers, kurz SOC. Bei einem Security Operation Center handelt es sich um eine Kommandozentrale für IT-sicherheitsrelevante Tätigkeiten in einem Unternehmen. Hier werden einzelne Systeme analysiert und operationale und finanzielle Risiken identifiziert. Die Arbeiten eines SOCs sind aber nicht nur rein präventiv, so werden auch aktiv laufende Cyber-Angriffe detektiert und mögliche Mitigationsmaßnahmen eingeleitet.

Ein SOCs besteht aus mehreren Bestandteilen, welche wiederum verschiedene Tätigkeitsfelder abdecken. Grundlegend lässt sich ein SOC in vier Bereiche, wie im untenstehenden Schaubild, untergliedern.

Je nach Größe und Art des Unternehmens können die Aufgaben und Bereiche des SOCs variieren. Grundsätzlich lässt sich sagen, dass es nicht das „eine“ Security Operation Center gibt.

Eines der wichtigsten Aufgabenfelder ist die kontinuierliche Überwachung der eigenen IT-Infrastruktur, insbesondere die Netzwerkaktivitäten des Unternehmens. Dazu werden unteranderem vorher definierte Policies, wie aber auch anerkannte Best-Practices herangezogen. Die Überwachung erhöht nicht nur die Detektionsrate von Cyber-Threats, sondern ermöglicht auch eine zeitnahe Mitigation derer. Zu den Cyber-Threats gehören nicht nur aktiv laufende Angriffe auf das Unternehmen, sondern auch mögliche Sicherheitsrisiken und Schwachstellen in den eigenen IT-Systemen. Aufbauend auf diesen Erkenntnissen, lassen sich neue Bedrohungsszenarien ableiten, um gegebenenfalls unentdeckte Sicherheitsrisiken zu schließen oder die eigenen Sicherheitsmaßnahmen zu optimieren. Alle Teile des Security Operation Centers arbeiten Hand in Hand und ergeben so ein vollumfängliches Sicherheitssystem.

Nachdem geklärt wurde, was ein Security Operation Center genau ist und wo seine Aufgabengebiete liegen, wollen wir im kommenden Blogeintrag näher auf die Umsetzung und die Implementierung eines SOCs eingehen. Sobald dieser Verfügbar ist, finden Sie den Link hier.

Für weitere Informationen zu unseren Dienstleistungen im Bereich Cybersecurity, klicken Sie bitte hier.

Verfasser: Roman Scholtysik