Auswahl eines geeigneten Informationssicherheitsstandards aus der Sicht von kleinen und mittel-ständischen Unternehmen (KMU)

Was sind Informationen?

Informationen sind das Herzstück eines Unternehmens. Informationen sind alle Daten, die den Organismus Firma am Leben erhalten. Diese Daten umfassen etwa die eigenen Geschäftsgeheimnisse, die Gehaltsdaten der Mitarbeiter, Systeminformationen, aber auch das Telefonat zwischen Einkäufer und Zulieferer.

Kurzum sind Informationen alle Arten von Daten in einem Unternehmen, die einen gewissen Wert besitzen und mehr oder weniger maßgeblich für den Fortbestand von Unternehmen oder die Funktionsfähigkeit der Geschäftsprozesse sind und daher geschützt werden müssen. Informationen können analog, digital, strukturiert, unstrukturiert, physisch oder meta-physisch vorliegen.

Was ist Informationssicherheit?

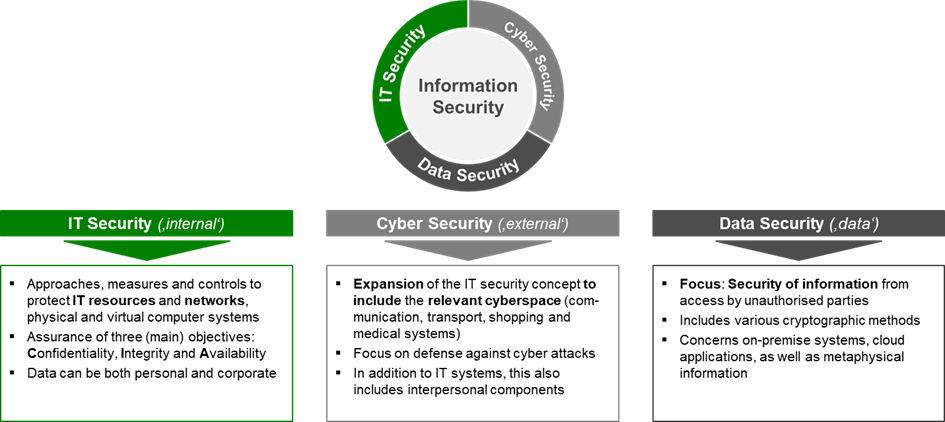

Der Begriff der Informationssicherheit ist in der Literatur nicht klar definiert. In einigen Fällen etwa verwendet man diesen synonym zu Begriffen wie der IT- und Cybersicherheit. Im Rahmen dieses Blogbeitrags verwenden wir eine der bekannteren Definitionen: Informationssicherheit schützt unter Verwendung geeigneter Maßnahmen Information-en im Hinblick auf ihre Vertraulichkeit (Confidentiality), ihre Integrität (Integrity) und ihre Verfügbarkeit (Availability).

Dabei ist allerdings zu berücksichtigen, dass Informationssicherheit kein starrer Begriff ist. Nach objektiven Maßstäben kann auch keine Information für sicher erklärt werden, sondern stets nur unter Berücksichtigung des Betrachtungskontexts. Informationen, die etwa vor über 1-2Jahren noch als gut geschützt galten, können heute leicht entwendet werden.

Neben dieser Fluidität des Begriffs selbst unterscheidet sich die Anforderung an Informationssicherheit von Unternehmen zu Unternehmen. Informationen, die für eine Firma unwichtig erscheinen mögen, gelten bei anderen als kritisch und ihr Verlust könnte weitreichende Folgen haben. Weiterhin haben unternehmensinterne Faktoren auch immer einen Einfluss darauf, wie Informationssicherheit im eigenen Unternehmen gelebt werden kann.

Gibt es eine Informations- oder IT-Sicherheitsabteilung in meinem Unternehmen? Wie viele Mitarbeitende können sich in meinem Unternehmen mit Informationssicherheit auseinandersetzen? Sind diese entsprechend geschult und weitergebildet? Welches Budget habe ich, um technische Systeme für eine automatisierte Überwachung zu nutzen?

Alle diese Faktoren, ob organisatorisch, personell, fachlich oder technisch, haben einen Einfluss darauf, wie Informationssicherheit in meinem Unternehmen umgesetzt werden kann.

Wie setze ich Informationssicherheit in meinem Unternehmen um?

Genauso wenig, wie eine globalgalaktische Antwort auf die Frage existiert, was Informationssicherheit ist, gibt es keine allgemeingültige Antwort auf die Frage, wie man diese im eigenen Unternehmen um-setzt. Dennoch haben sich über die Zeit einige Methoden herauskristallisiert, die Unternehmen dabei helfen können, die Umsetzung von Informationssicherheit sichtbar und nachweisbar zu machen.

Eine dieser Optionen ist etwa die Einführung von Informationssicherheitsmanagementsystemen (Information Security Management Systems – ISMS). Hierbei handelt es sich um ein unternehmensweites Tool, dass Policies, Prozeduren, Guidelines, Ressourcen und Aktivitäten im Bereich Informationssicherheit kombiniert. Ziel ist es die einzelnen Komponenten einzuführen, zu implementieren, im Betrieb anzuwenden, die Funktionalität zu monitoren, zu reviewen und ggf. Optimierungen vorzunehmen.

Neben einem ISMS existieren noch weitere Möglichkeiten, um Informationssicherheit zu implementieren und insbesondere auch einen Nachweis über deren Umsetzung zu bieten. Anders als diese Methoden, hat ein ISMS jedoch einen entscheidenden Vorteil. Informationssicherheit wird bei korrekter Einführung schon früh im Management verankert. Diese Awareness fehlt in der Praxis oft-mals in anderen Informationssicherheitsprojekten, entscheidet aber häufig über deren Erfolg oder Misserfolg.

Welcher Informationssicherheitsstandard ist denn nun der Richtige für mich?

Auch hier gibt es leider keine pauschale Antwort. In aller erster Linie ist es notwendig das eigene Unternehmen zu kennen. Eine Herangehensweise ist dabei ausgehend von den eigenen Geschäftsprozessen zunächst notwendige Assets und Ressourcen zu ermitteln. Auf dieser Basis kann dann auf die wichtigsten Informationen in einem Unternehmen geschlossen werden (die sogenannten Crown Jewels).

Wenn diese Informationen vorliegen, können Sie sich an die Recherche nach einem geeigneten Informationssicherheitsstandard machen. Dabei sind besonders die folgenden Fragen zu berücksichtigen:

- Ist der Standard geeignet für die Komplexität meines Unternehmens? (Richtet er sich etwa an KMU oder an Konzerne?)

- Existiert bereits ein Branchenstandard für mein Unternehmen? (u.a. PCI DSS v4.0, B3S, HITRUST, NIST CSF)

- Ist mein Unternehmen international tätig und soll etwa eine Zertifizierung international anerkannt werden? (Nationale vs. internationale Standards)

- Gibt es konkrete Anforderungen daran, welche Bereiche abzusichern sind und wie umfangreich die Implementierung von Informationssicherheit erfolgen soll? (Übergangsstandards wie VdS 10000 und CISIS12 vs. ISO/IEC 27001 oder BSI IT-Grundschutz)

- Existieren individuelle Faktoren, die ich bei der Auswahl berücksichtigen sollte? (Prognostiziertes Unternehmenswachstum, Budget für Umsetzung und Betrieb der Informationssicherheitsprozesse, Innovationen/Anpassungen im IT-Portfolio)

- Welche Risiken erwarte ich in meinem Unternehmen und welche Risiken bin ich bereit zu tragen? (Risikobewertung und Risikoappetit)

Um nur einige zu nennen. Basierend auf diesen Fragestellungen schrumpft häufig die Anzahl der geeigneten Standards zusammen. Auf Basis dieser kuratierten Auswahl kann dann eine tiefergreifende Analyse der einzelnen Kandidaten erfolgen.

Hier empfiehlt es sich auf einer Kombination von SWOT-Analyse und Pro-Con-Listen Standards mit-einander zu vergleichen, sowie Synergieeffekte sichtbar zu machen. So ist es etwa denkbar den umfangreichen Katalog von BSI IT-Grundschutz zu nutzen, um die Implementierung von ISO/IEC 27001 zu vereinfachen. Auf der anderen Seite kann es etwa auch sinnvoll sein, Übergangsstandards wie CISIS12 zu implementieren, um die spätere Einführung „voll-wertigerer“ Standards zu erleichtern.

Anschließend können Sie die Ergebnisse nutzen, um gewichtete Entscheidungsbäume zu erarbeiten, um den Auswahlprozess transparenter zu gestalten und das eigene Management in den Entscheidungsprozess zu integrieren.

Gerne unterstützen wir Sie dabei den richtigen Standard für Ihr Unternehmen zu finden und umzusetzen.

Verfasser: Robin Enste