Cybersecurity Rückblick Oktober: Zero-Day Schwachstellen in Microsoft Exchange Servern

Anfang Oktober wurden Meldungen zu zwei Sicherheitslücken in Microsoft Exchange Server 2019, 2016, 2013 öffentlich, einer E-Mail-Server-Software mit weiter Verbreitung in Unternehmen. Zur Ausnutzung verketten Schadakteure beide Schwachstellen. Somit können sie Schadprogramme auf dem Exchange Server ausführen, um sich weiter im Netzwerk zu bewegen, Daten zu exfiltieren und/oder zu verschlüsseln. Problematisch ist neben der Schwere der Schwachstelle, dass Schadakteure, mutmaßlich eine staatlich-unterstützte Organisation, diese bereits vor Microsoft identifiziert und ausgenutzt haben. Microsoft stellt bisher keine Updates bereit, womit IT-Administratoren lediglich die Implementierung eines Workarounds bleibt. Dieser wurde allerdings mittlerweile erneut als unwirksam entlarvt. Desweiteren sind Indicators of Compromise bekannt. Dabei handelt es sich um Muster, anhand dessen man Log-Dateien durchsuchen und seine eigene Betroffenheit nachweisen kann.

Was ist das Problem?

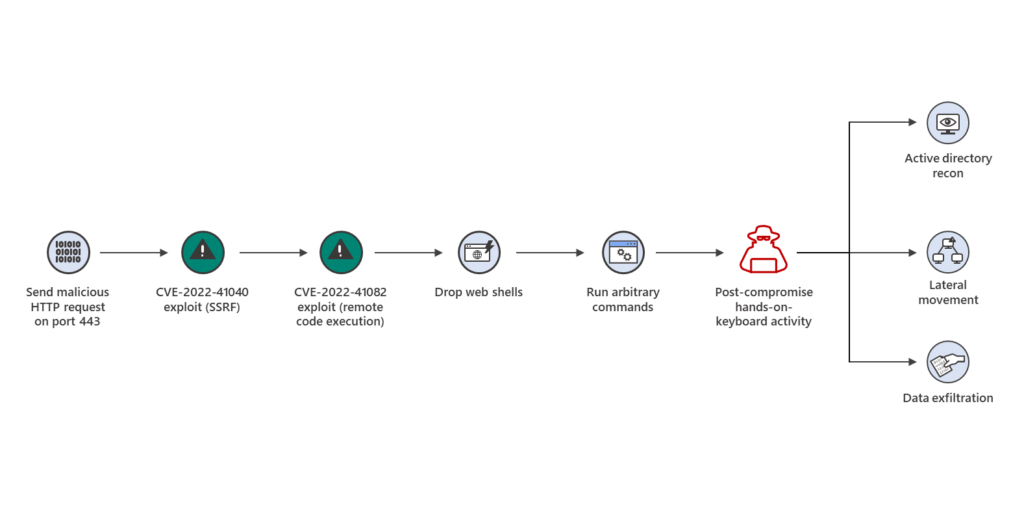

Zur Verkettung und Ausnutzung der Schwachstellen senden Angreifer zunächst eine schadhafte http-Anfrage an einen Exchange Server. Diese soll eine Server Side Request Forgery-Schwachstelle (CVE-2022-41040) ausnutzen, um die Privilegien der Angreifer zu erweitern. Mit erhöhten Privilegien wird die Remote Code Execution Schwachstelle (CVE-2022-41082) ausgenutzt. Das bedeutet, Angreifer können schadhafte Skripte auf dem Server implementieren, um sich weiter im Netzwerk zu bewegen, Daten zu exfiltieren und/oder zu verschlüsseln.

Somit können sie Schadprogramme auf dem Exchange Server ausführen, um sich weiter im Netzwerk zu bewegen, Daten zu exfiltieren und/oder zu verschlüsseln.

Warum ist es ein Problem?

Problematisch ist neben der Schwere der Schwachstelle, dass Schadakteure diese bereits vor Microsoft identifiziert und ausgenutzt haben. Dabei soll es sich laut des Herstellers um eine staatlich-unterstützte Organisation handeln. Microsoft hat bisher keine Updates veröffentlicht, womit die Schwachstelle geschlossen wird.

Was sollte man tun?

IT-Administratoren sollten Mitigationsmaßnahmen umsetzen, sobald erneut ein funktionierender Workaround kommuniziert wird. Zudem sind Indicators of Compromise bekannt, im Grunde genommen Muster, anhand dessen man IIS-Log-Dateien durchsuchen und seine eigene Betroffenheit sicherstellen kann.

Alle aktuellen Entwicklungen zu dieser und anderen Cybersecurity-Thematiken besprechen die Expert:innen von Complion wöchentlich in der Trusted Community des Voice Cyber Security Competence Centers.

Autor: Jan-Hendrik Butt