Ein halbes Jahr Krieg: Zwischenanalyse des VOICE Cyber Security Competence Centers (CSCC)

Am 24.02.2022, als die ersten Bomben in Kyiv einschlugen, russische Panzer über die ukrainische Grenze rollten, erfolgte eine Zeitenwende. Die globale Sicherheitslage hatte sich schlagartig von „extrem angespannt“ zu „kritischster Punkt seit 1945“ gewandelt. Dass im russischen Angriffskrieg auch Cyberaktivitäten eine gewichtige Rolle spielen würden, war jeder Expert:in schon vor der Invasion klar. Wie sich die russischen Operationen im Netz allerdings gestalten, wurde in den letzten sechs Monaten durch das CSCC beobachtet und mit den Unternehmen der Community diskutiert. Was wir herausgefunden haben, das schildern wir Ihnen in diesem Blog Post.

TL;DR: Mehr Aktivität als gewöhnlich, aber weniger als befürchtet

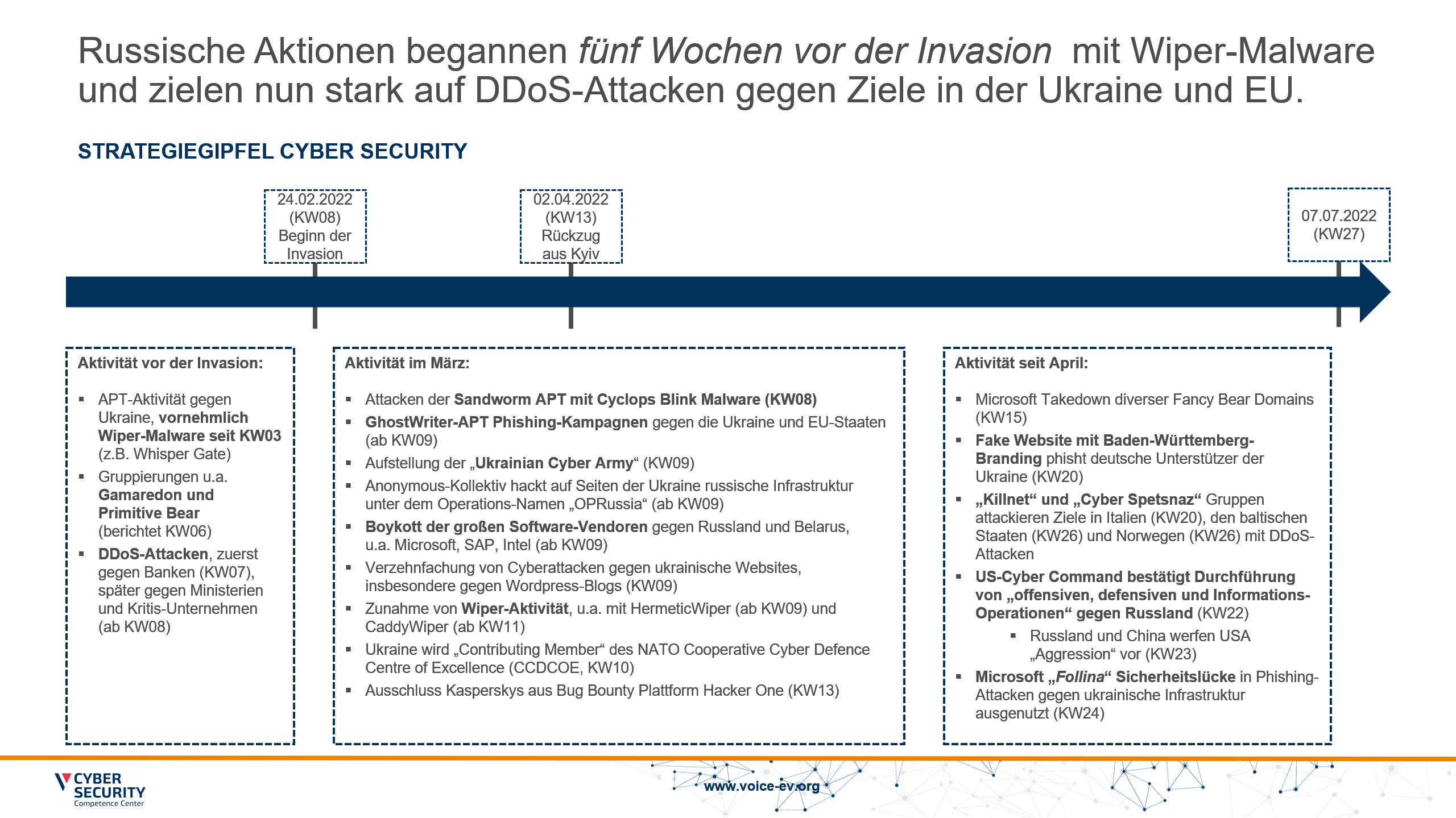

Bereits seit Anfang des Jahres berichteten Complion Sicherheitsexpert:innen im VOICE CSCC über russische und belarussische Aktivitäten in ukrainischen Netzwerken sowie in der EU. Insbesondere wurde Wiper Malware, eine Schadsoftware, die Daten löscht, seit Januar 2022 flächendeckend von Schadakteuren genutzt. Ein Großteil der russischen Operationen war von niedriger Komplexität geprägt. Verteilt wurde Malware zumeist über breit angelegte Phishing-Kampagnen im Schrotflinten-Stil. Das bedeutet, es wurden tausende von E-Mails gleichzeitig versendet, deren Betreff besonders reißerisch und aufmerksamkeitserregend war – Beispiele hierfür sind Fake-Benachrichtigungen der EU oder Fake-News zu möglichen Atomschlägen durch Russland. Neben dem Einsatz von Wiper-Malware wurden auch starke DDoS-Kampagnen gegen die kritische Infrastruktur der Ukraine (insb. Finzanzsektor und Behörden) gefahren, um den Fluss von Informationen auf ukrainischer Seite zu hemmen.

In das durch die Cyberaktivitäten erhöhte Grundrauschen mischten sich zudem noch Trittbrettfahrer, welche z.B. Crypto-Betrug mit angeblichen Spendensammlungen betrieben. Innerhalb der CSCC Community wurde die erhöhte Cyber-Aktivität durch verstärktes Port-Scanning gemessen. Direkte Angriffe wurden durch die teilnehmenden Unternehmen jedoch nicht verzeichnet.

Wiper so weit das Auge reicht

Eine Malware-Klasse, die sich in den ersten Wochen des Krieges besonders hervorgetan hat, war sogenannte Wiper-Malware. Diese löscht Daten entweder vollständig oder teilweise zu einem Grad, welcher die Wiederherstellung unmöglich macht. Erste Wiper-Operationen wurden von Microsoft bereits am 13.01.2022 öffentlich gemacht. Hier wurde die Whisper Gate Malware gegen ukrainische Kritis-Organisationen eingesetzt. Später kamen noch weitere Wiper, wie der HermeticWiper und der CaddyWiper hinzu. Mit dem offiziellen Kriegsbeginn am 24.02. nahm auch die Zahl und Aktivität der Wiper stark zu.

Externe Hilfe für die Ukraine

Während sich Waffenlieferungen und andere Hilfe verzögerte, kam die Cyberunterstützung für die Ukraine in rasendem Tempo. Jenseits des Atlantiks arbeiteten die großen Vendoren, wie Microsoft und Cisco, aber auch die US-Nachrichtendienste mit Hochdruck an der Bereitstellung von Aufklärung und Abwehrtechnologien gegen russische und belarussische Hackerangriffe. So stellte Cisco mehrere hundert Sicherheitsexpert:innen zur Härtung ukrainischer Regierungsnetzwerke ab und das US Cyber Command führte, laut eigenen Angaben, seit Kriegsbeginn offensive und defensive „Information Operations“ im Netz gegen Russland durch.

Besondere Hilfe ereilte die Ukraine aber mit dem Hackerkollektiv Anonymous, welches sich größtenteils hinter das Land stellte, sowie durch die „Ukrainian Cyber Army“, welche als organisationsloser Zusammenschluss von Hackenden gegen russische Regierungs- und Kritis-Systeme erstaunlich effektive Cyberoperationen durchführte.

Viel Säbelrasseln, keine Komplexen Attacken – aber warum?

Was wir gegen die ukrainischen Netze (und teilweise gegen den Westen) beobachten konnten, waren Attacken mit niedriger Komplexität. Hierzu gehörten die bereits erwähnten Wiper- sowie DDoS-Angriffe, aber auch Defacement-Aktionen, bei welchen Websites mit russischer Propaganda geflutet werden, sind seit Jahresbeginn an der Tagesordnung.

Was ausbliebt waren komplexe Cyberattacken, die bleibende Schäden hinterließen. Dies ist insbesondere auf die Tatsache zurückzuführen, dass derartige Operationen enorme Zeitaufwände mit sich bringen und dazu tendieren, massenhaft Ressourcen zu verschlingen. Das beste Beispiel hierfür war die Stuxnet-Attacke gegen das iranische Atomprogramm im Jahr 2010. Der Wurm, welcher die Zentrifugen befiel, musste fünf Jahre unter der Kooperation von drei Geheimdiensten entwickelt werden. Der Angriffsvektor war das physische Einspielen der Malware via USB-Stick durch einen Kollaborateur.

All dies ist in einem mehr oder weniger klassischen Gefechtskrieg, wie ihn Russland derzeit gegen die Ukraine führt, weder möglich noch nötig. Der Nebel des Krieges erschwert die Feindaufklärung und russische Hacker sind mit der Verteidigung der eigenen Netze beschäftigt. Da bleibt wenig Kapazität für ausgeklügelte Operationen. Gleichzeitig ist es, wenn man sich bereits im offenen Konflikt befindet, die Nutzung von ballistischen Waffensystemen weitaus effizienter. Zum einen, weil der Einsatz konventioneller Waffen weit weniger Aufklärungszeit und Expertise benötigt, zum anderen, weil der Einschlag eines Marschflugkörpers in den meisten Fällen eine verheerendere Wirkung gegen das Ziel hat – sowohl physisch als auch moralisch. Eine zerstörte Fabrik ist für die Bevölkerung greifbarer als ein das Auslesen und Löschen von Systemdaten durch eine Software.

Für den weiteren Verlauf des Krieges werden, insofern sich das Geschehen auf dem Schlachtfeld nicht grundlegend ändert, auch weiterhin keine komplexen Cyberoperationen zu erwarten sein. Dennoch werden sich die Störeffekte von Information Warfare eher verstärken als abflauen.

Das VOICE CSCC mit den Cybersecurity Expert:innen von Complion wird weiterhin über die Situation berichten und die CSCC Community mit relevanten Informationen versorgen.

Wenn auch Sie Teil der CSCC Community werden wollen, dann kontaktieren voice-info@voice-ev.org.

Sollten Sie unserem Team betreten wollen, dann schauen Sie auf unsere Karriereseite.

Verfasser: Tobias Philipsen